根据勒索病毒后缀初步分析该病毒属于Sodinokibi家族

Sodinokibi勒索病毒,又被称作a.k.a Revil和“小蓝屏”,该勒索病毒于2019年4月底首次出现,从2019年4月份到2021年1月份目前所发现的主要有以下几个渠道:

- Web漏洞,曾利用 Oracle WebLogic漏洞中编号为CVE-2019-2725的漏洞。

- 带有链接或附件的恶意垃圾邮件或网络钓鱼活动。

- 使用RIG 漏洞利用工具包传播。

- 通过暴力破解获取到远程桌面的密码后手动投毒。并由被攻陷机器作为跳板攻击内网其它机器。

Sodinokibi勒索病毒属于全球规模较大的勒索家族,暂时没有公开的解密工具,请大家提高安全意识,注意防范!介于此给出如下修复方案

.6nxq0修复方案:

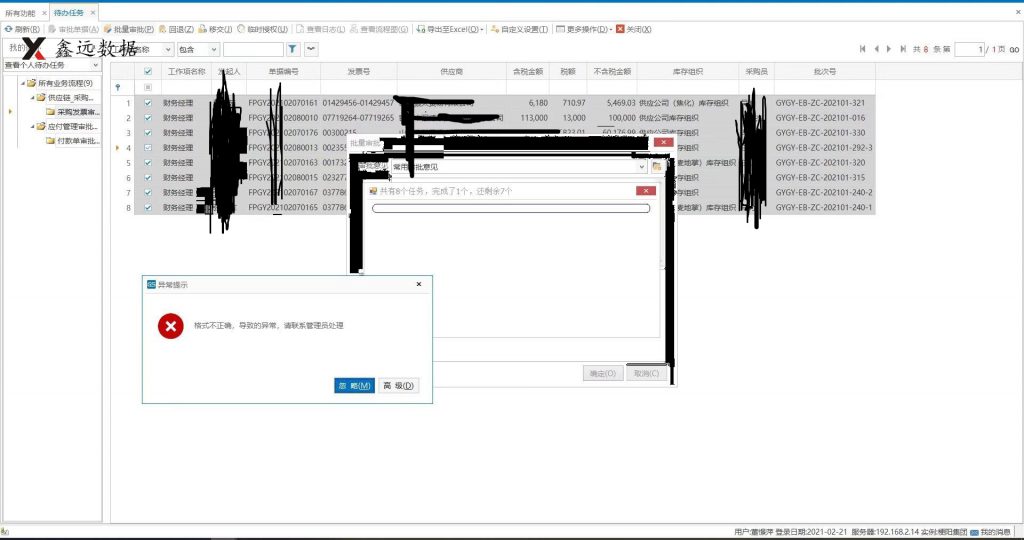

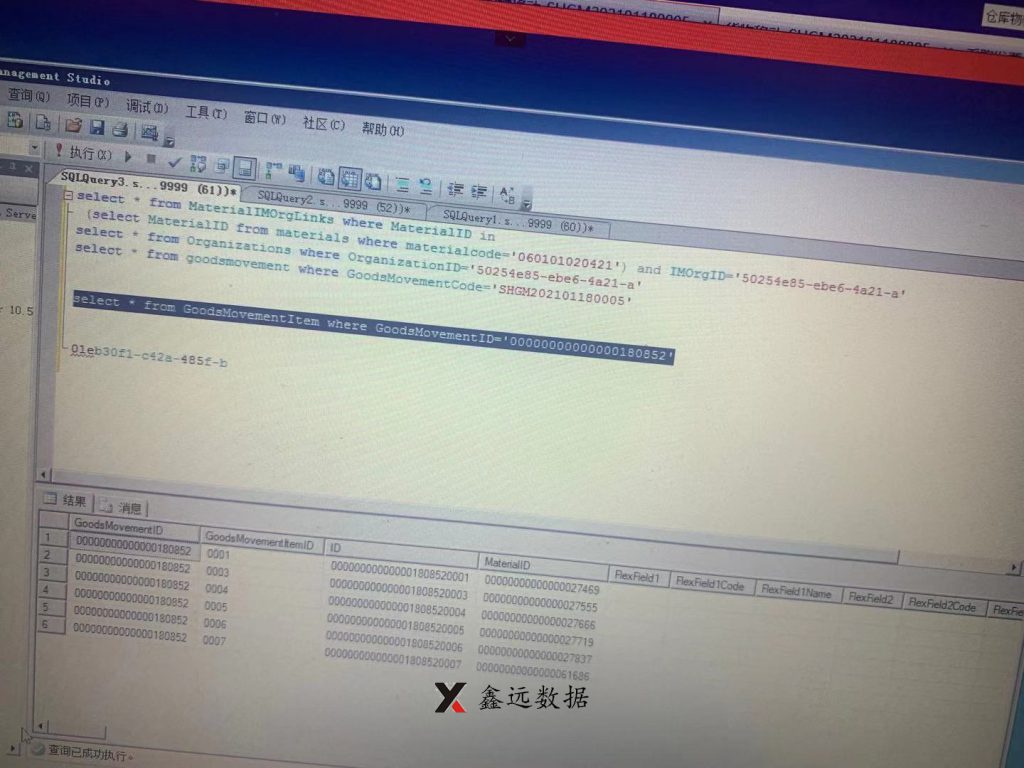

关于.6nxq0勒索病毒,我公司深入分析后发现,目前只能处理数据库类文件。通过对加密文件cwbase0001.mdf文件分析,发现数据库前部分页面被恶意篡改加密。目前我们针对被加密的数据库已经掌握成熟的处理方案。可解决没有被完整加密的数据库文件。

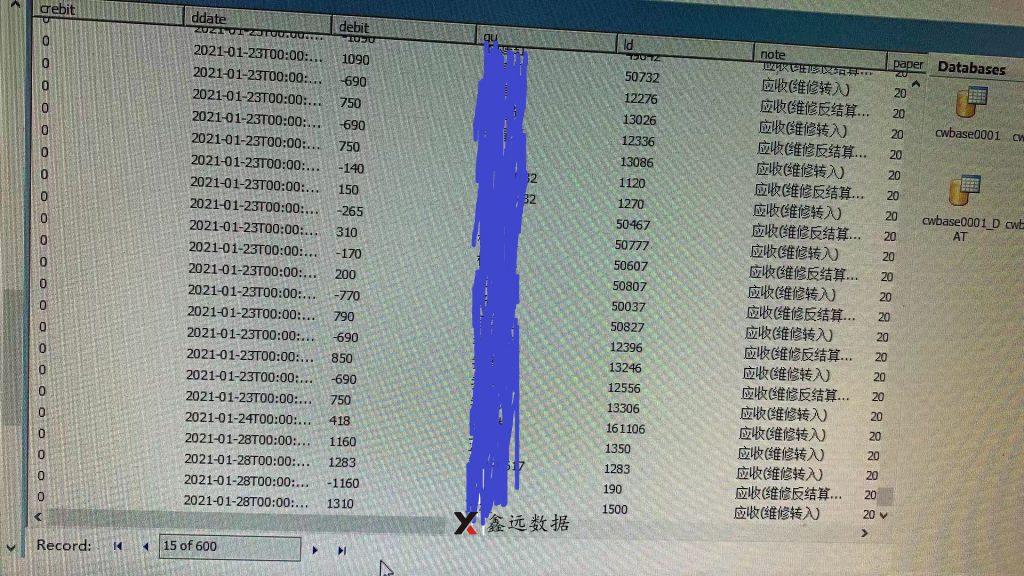

通过对本次案例(.6nxq0病毒)分析,根据数据库底层页面加密情况以及客户可提供历史好的备份文件,大大挺高了数据的可恢复性。修复数据完整度可达到99%,由于数据库文件较大,里面内容大概有9000多张表,需要对数据进行整合,修复时间2天左右。修复后验证数据无误。

关于此次勒索病毒以及近几年勒索病毒比较猖狂跟比特币的价格攀升有直接关系,目前一个比特币价格32W之多。对于高昂的赎金,建议还是定期多做数据备份,不同存储介质进行备份。

防护建议:

1. 多台机器,不要使用相同的账号和口令

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

5. 定期到服务器检查是否存在异常。查看范围包括:

a) 是否有新增账户

b) Guest是否被启用

c) Windows系统日志是否存在异常

d) 杀毒软件是否存在异常拦截情况

6. 安装安全防护软件,并确保其正常运行。

7. 从正规渠道下载安装软件。

8. 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。